Jekyll, Mactans: dos formas de convertir tu iPhone en un zombi

Los iPhone (y también los iPad) pueden publicar tuits, grabar vídeo, enviar correos y realizar llamadas sin que su dueño se entere. Investigadores de una universidad estadounidense han creado una app que, además, roba el IMEI y ataca el núcleo del sistema operativo. Desde el mismo centro educativo otro estudiante ha creado un falso cargador que cuela virus en el móvil.

Frente a otras plataformas como Android, Apple siempre se ha vanagloriado de contar con un sistema a prueba de virus y ataques maliciosos. Y en buena medida es cierto. Cuenta con un triple sistema para que las aplicaciones de terceros no hagan cosas extrañas y antes de que lleguen a la App Store pasan por una exhaustiva revisión.

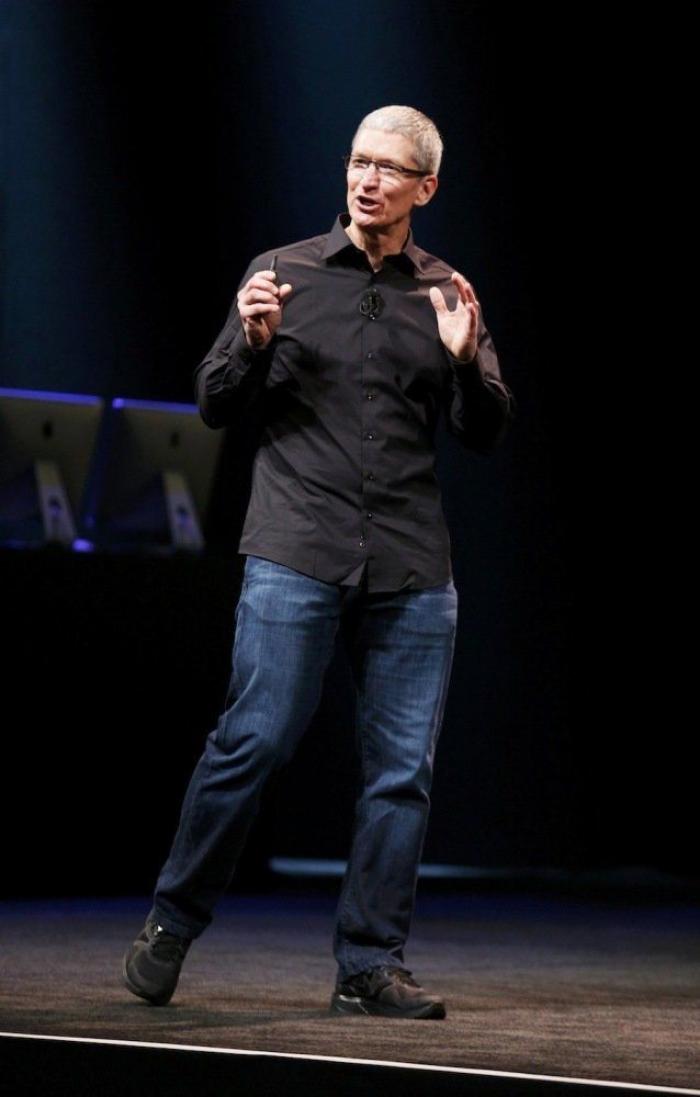

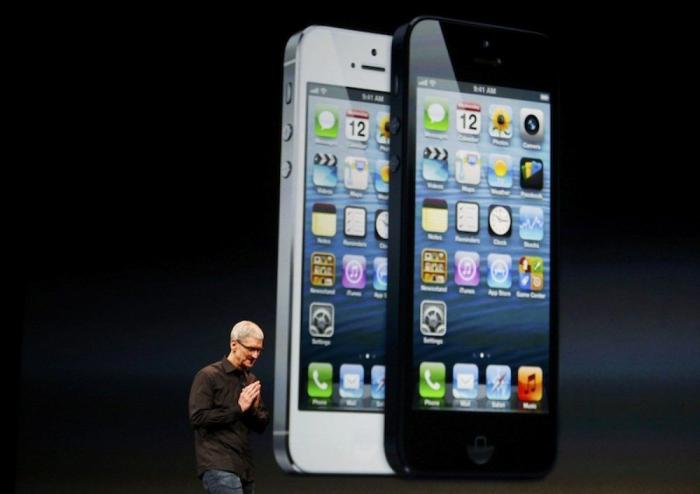

Sin embargo, el investigador Tielei Wang, bajo la supervisión del director asociado del Centro de Seguridad de la Información de Georgia Tech, Paul Royal, ha creado la app Jekyll capaz de convertir al iPhone en un zombi. Como el protagonista de la novela de Robert Louis Stevenson, bajo su inocente y legítima apariencia, Jekyll esconde un troyano que da el control del móvil al creador de la app.

Wang y sus colegas de Georgia Tech demostrarán su trabajo en el USENIX Security Symposium, el mismo en el que tres investigadores iban a presentar cómo hackear un coche de lujo dentro de dos semanas. Pero han enviado una copia de cómo trabaja Jekyll a El Huffington Post. Y es realmente ingeniosa y peligrosa.

CÓMO PASAR EL FILTRO DE JEKYLL

En otros ataques a la plataforma iOS (el sistema operativo de los iPhone y los iPad), los creadores de virus intentaban colar su código malicioso como un paquete completo. La idea de Wang es otra: descompusieron Jekyll en pequeños trozos que fueron diseminando a lo largo de todo el código de la aplicación para que pasara desapercibido. Pero dejaron una vía abierta para que, una vez instalada, alguien desde fuera pudiera volver a recomponer el puzzle y mostrara las ocultas habilidades de Jekyll.

“Apple usa un proceso obligatorio de revisión para asegurarse de que sólo las apps aprobadas puedan funcionar en los dispositivos iOS, lo que permite a los usuarios sentirse seguros cuando usan cualquier app iOS”, dice Paul Royal. Pero sus pupilos han engañado al sistema. Además de varios estándares de seguridad en la industria (cómo el DEP o el ASLR), Apple cuenta con su propio mecanismo de firma del código para evitar la instalación y ejecución de apps no aprobadas. Todo programador que quiera ver su aplicación en la App Store debe remitirla a Apple para su revisión.

Carta de iTunes anunciando a los investigadores que su app había "colado"

Jekyll consiguió pasar el filtro en siete días. Una vez colgada en la tienda, los investigadores la descargaron en varios equipos que formaban parte de su estudio y la retiraron enseguida, para evitar que alguien ajeno se hiciera con ella. Comprobado que podían hacerla pasar por legítima, pusieron a trabajar su lado oscuro. Jekyll en realidad es un caballo de Troya. En su programación, Wang escribió una vulnerabilidad en el código que podría ser aprovechada para reescribirlo una vez instalada.

“Conseguimos publicar una app maliciosa y usarla remotamente para lanzar ataques sobre un grupo controlado de dispositivos”, explica Wang en un correo electrónico. Pero lo difícil venía ahora. Apple usa un sistema (sandbox) que, como sacos de arena, crear compartimentos estancos para aislar lo que hace una aplicación de las demás. Sin embargo, “una app como Jekyll puede realizar varias misiones maliciosas como postear tuits, hacer fotos, enviar correos y todo son que el usuario se entere”, añade.

Tal como demuestran en su investigación, Jekyll también es capaz de grabar vídeo y enviar las imágenes a un servidor remoto, activar el Bluetooth, realizar llamadas e incluso desviar las entrantes hacia otro terminal pero haciendo creer al interlocutor que está llamando al número correcto.

CUIDADO CON EL CARGADOR

Pero Jekyll no es el único golpe a la bien construida imagen de seguridad de los productos Apple que le dan desde Georgia Tech, junto al MIT, uno de los principales centros tecnológicos de Estados Unidos. Otro pupilo de Royal presentó ayer en la conferencia de seguridad Black Hat otro ataque a los iPhone e iPad. Lo ha llamado Mactans, en homenaje a la araña viuda negra.

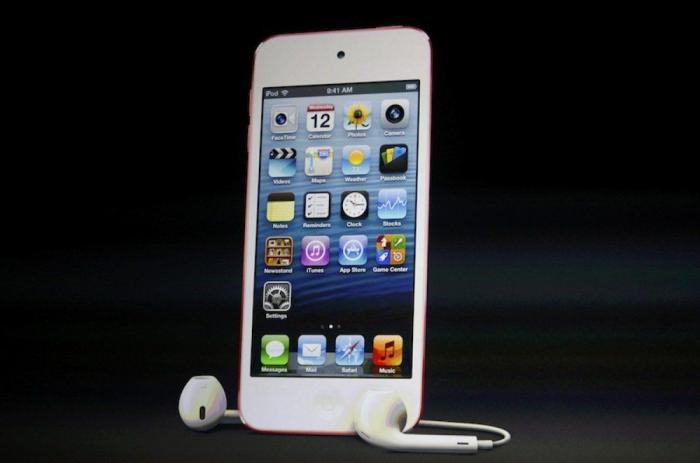

Mactans, dispuesta a entrar a un iPhone a través del cargador

En esta ocasión la vía de entrada no es una app maliciosa sino un cargador falso. Aprovechando que los cargadores USB sirven tanto para alimentar la batería como para transferir datos, Billy Lau ha ideado un mecanismo para que Mactans infecte el terminal en menos de un minuto desde que que empiece a cargar.

“Estos resultados son preocupantes y retan las ideas preconcebidas sobre la seguridad de los dispositivos iOS”, alerta Royal. Como es norma en la comunidad de seguridad informática, ambos expertos avisaron a Apple de sus hallazgos meses antes de darlos a conocer. Pero, mientras Apple acaba de anunciar que incluirá un parche en su nuevo sistema operativo para Mactans, aún no ha hecho nada contra Jekyll.